行业新闻 当前位置:首页 > 新闻中心 > 行业新闻

作者:火绒安全 发布时间:2020-07-08 点击次数:13903

疫情期间,随着各个公司开始实行远程办公,远程工具也“出圈”了,成为大家熟知的实用工具。但是你可能不知道,这个实用的工具如果被黑客非法利用,就会变成风险性极高的“远控木马”。目前,越来越多的黑客开始利用合法商业软件进行“非法操作“,以此来躲避安全软件的查杀。针对这种情况,火绒安全软件新增了可以拦截【远程控制工具】以及【风险工具】的功能,可以保护用户不受此类合法软件“非法利用”的攻击。

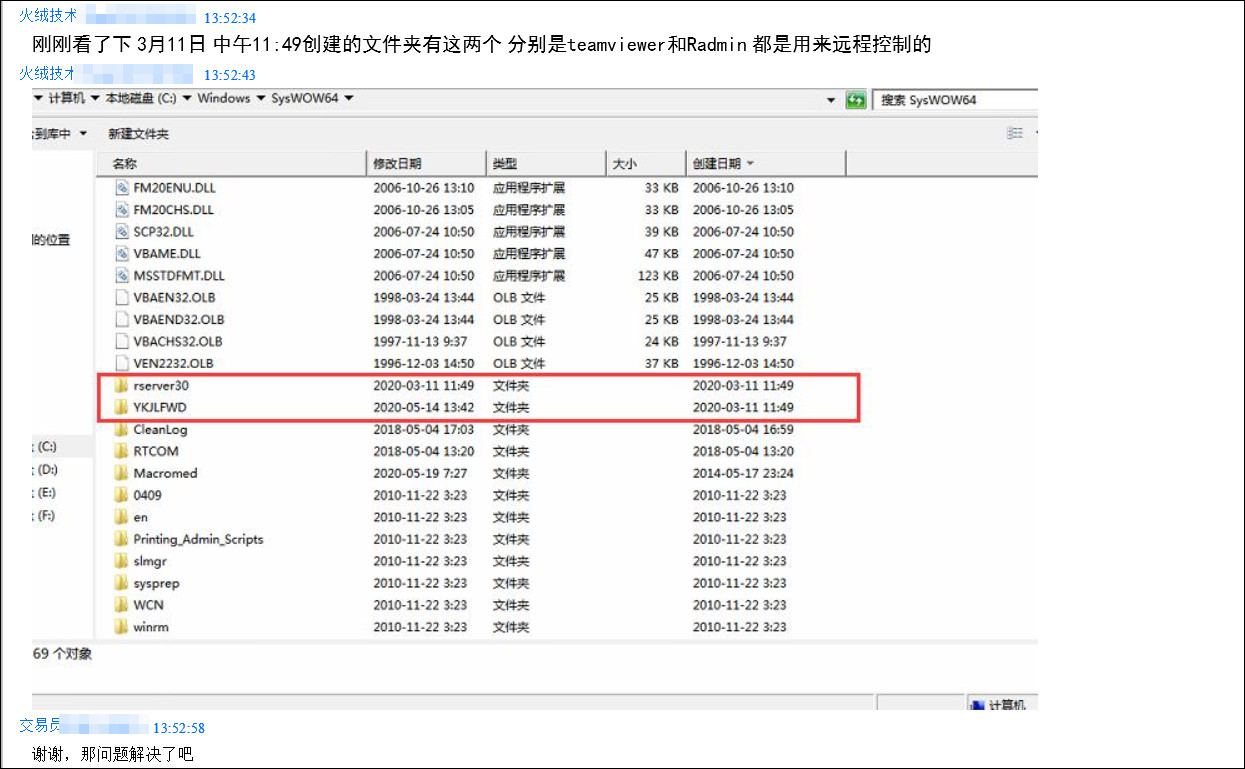

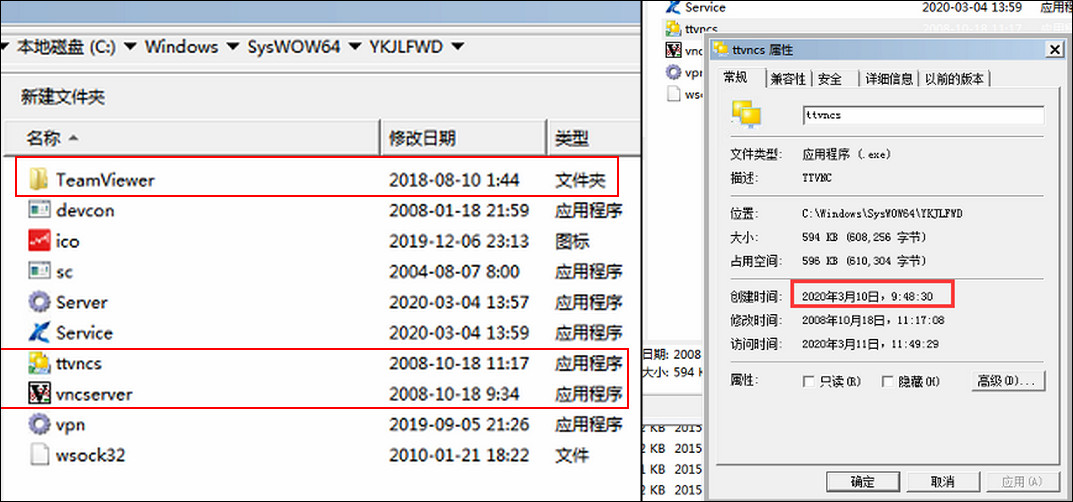

近日就有用户向火绒求助,称电脑被人远程操控。经火绒工程师查看现场发现,该用户电脑在不知情的情况下,被安装了两款远程工具,且可以在后台静默启动。

在用户电脑中发现远控工具

在火绒工程师锁定了被安装的时间后,用户回忆当天曾在微信上接收过陌生人发送的文件,随后电脑就受到了远程操控。可以基本确定,当时陌生人发送的文件,实际上就是被非法修改过的远程工具。

“远程工具”(TeamViewer、向日葵等)是常见的被利用软件之一。黑客通常会将修改过的远程工具二次打包或制作成自解压文件,通过修改软件名、文件图标等进行伪装,诱导用户运行。除了“远程工具”外,风险性更高的“ARK工具”(PowerTool、Processhacker等)和“外网渗透工具”(Mimikatz、PortScan等)也备受黑客的“青睐”。因为这两类工具在系统内权限较高,可以用来对抗安全软件,经常被黑客利用在勒索攻击中。

上述此类合法的商业软件,设计之初是为了给有需求的用户在特定场景下使用。但由于其特殊的功能,往往会被别有用心之人用来攻击他人。安全厂商为了避免误报,不会对合法的商业软件报毒,即使这类软件具有风险性。所以当黑客非法利用这些合法软件时,反而具有更严重的危害。

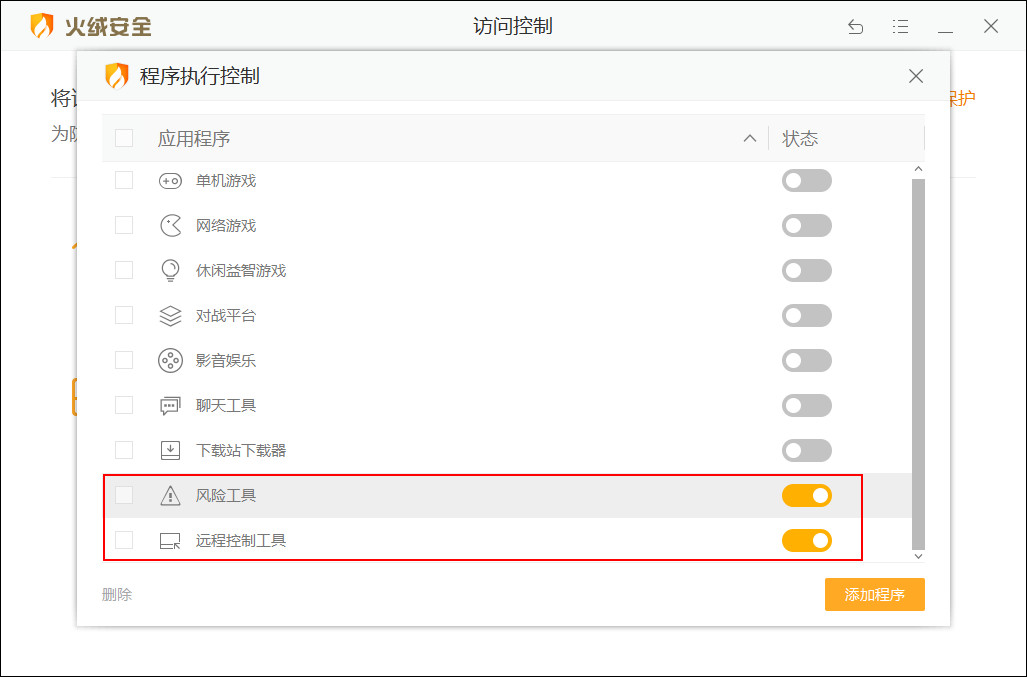

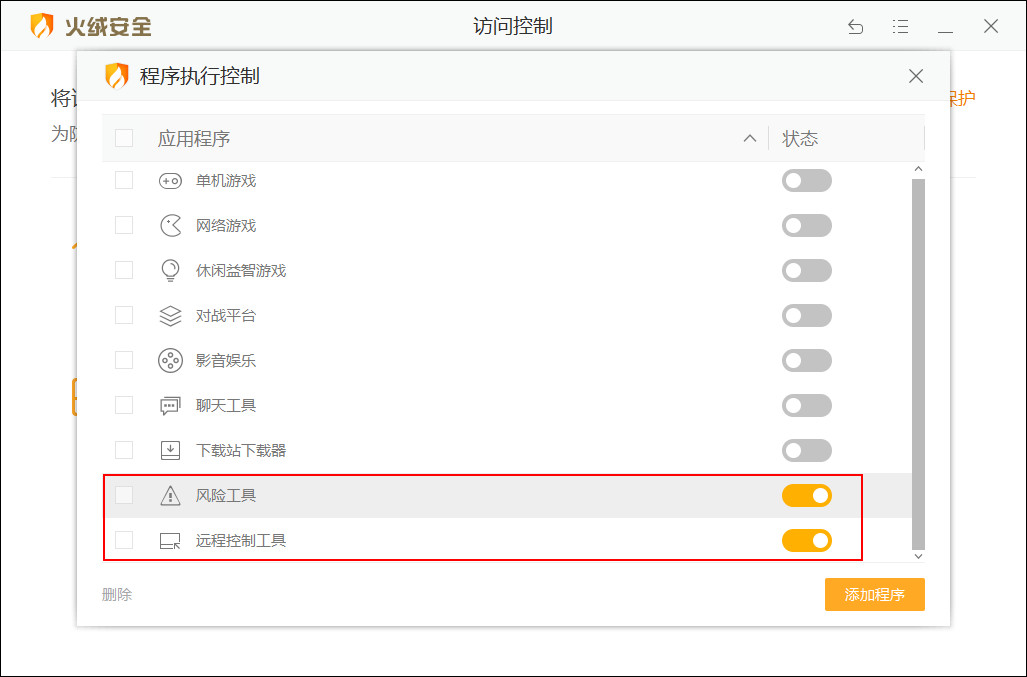

火绒安全软件【程序执行控制】中,新增了可以拦截“远程工具”的【远程控制工具】功能,以及可以拦截“ARK工具”和“外网渗透工具”的【风险工具】功能。可以有效防止这些合法工具被“非法利用”的行为,从源头保护用户的主机安全。同时又给了对上述工具有实际使用需求的用户,安全管控的选择。

适用用户及场景:

1、普通用户日常不会使用这类工具,可以直接打开该功能,将此类工具拦截,从而规避合法工具被“非法利用”的风险。

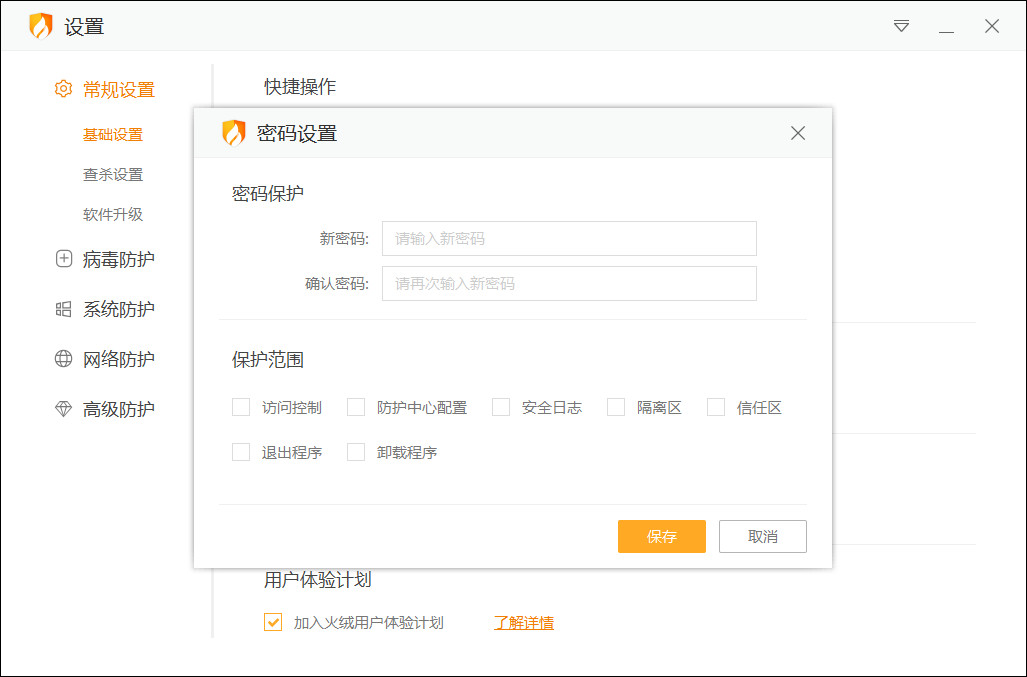

2、对这类工具有使用需求的用户,可以在非使用时段打开该拦截功能,配合火绒的密码保护功能,

对这类工具进行有效的安全管控。

使用功能步骤:

程序控制-【远程控制工具】和【风险工具】开启方式:

打开火绒-访问控制-点击【程序执行控制】-找到【远程控制工具】及【风险工具】,打开拦截按钮即可。

【密码保护】开启方式:

打开火绒-访问控制-点击【密码保护】-选择【开启密码保护】,设置密码以及保护范围即可。

附:

【ARK工具】

指的是Anti-Rootkit,反内核工具。

此类工具的使用目的,多是处理与Rootkit相关的问题,因为此类病毒多有内核级权限,所以ARK工具也需要有相应的权限才可以进行处理。

【内网渗透工具】

多是有以下功能的软件:

Windows凭据获取(包括windows账户密码、凭据等)。

内网信息获取工具(如域环境获取、共享信息获取、端口扫描等)。

可关闭windows功能的工具(如关闭windows Defender)。

横向移动工具(例如远程执行程序、添加服务的程序)。